经过培训的网络工程师可以使用多种工具;诀窍在于知道何时何地使用它们。具体来说,网络端口扫描仪是一种工具,允许扫描目标设备并查看哪些端口是开放的,从而容易受到攻击。本文将介绍几种可能派上用场的不同端口扫描仪,首先是Nmap。

需要注意的是,不要只扫描想要的任何域,因为这可能会产生法律和道德影响。

Nmap

Nmap是一个功能强大的侦察工具,用于发现网络主机和服务。其还被笔测试人员、系统管理员和安全工程师用作端口扫描器。Nmap使用各种技术来扫描端口,例如TCP连接扫描、SYN扫描和UDP扫描。

Netcat

Netcat,也称为nc,是一种通用且众所周知的网络工具,可以在TCP/IP套件上执行几乎任何操作。其最显著的用途是作为TCP代理、网络守护程序测试、端口扫描、远程shell等等。

要使用nc执行端口扫描,请输入以下命令:

nc-zv target_host start_port-end_port

“z”执行扫描,而不是建立连接。 “v”代表详细,以便可以看到返回值。 目标主机将是一个URL。start_port是要扫描的第一个端口,end_port将是最后一个。

这是一个实际的例子:

nc-zv www.mywebsite.com 80-100

如果使用的是Mac或Linux,只需打开终端并输入man nc即可了解如何在设备上使用它。(或者在Windows上输入nc/?。)

Zenmap

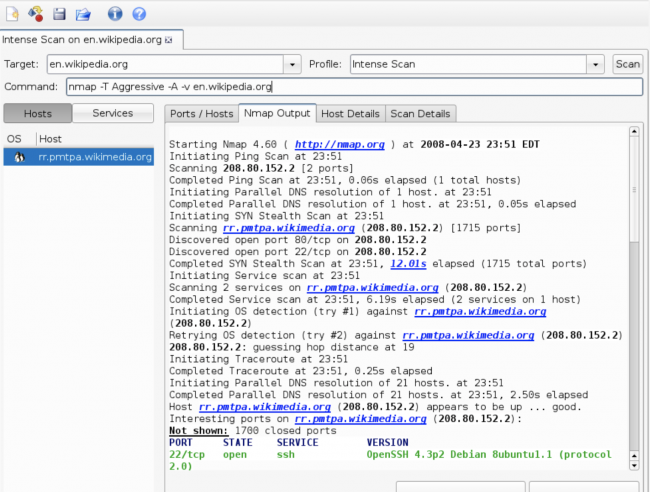

其他示例仅是CLI,但Zenmap为前面提到的Nmap提供了GUI。Zenmap提供了一种更加用户友好和结构化的方法来利用Nmap。

Zenmap的优点包括允许保存Nmap配置文件供以后使用、提供更深入的结果分析,以及通过方便的复选框和其他用户界面使用所有Nmap功能。

这是一个来自维基百科的开源软件可视化图:

现在我们已经讨论了用于扫描网络的各种工具,下面讨论一些用于评估网络漏洞的技术。

6种网络端口扫描技术和结果解释

虽然端口扫描的最终结果是相同的,但了解用于实现目的的不同技术非常重要。与TCP和UDP一样,不同的技术也需要权衡,例如速度与安全性。首先我们来看看nc默认的一个常用技术——TCP连接扫描。

TCP连接扫描

这是安全工程师用来评估设备端口漏洞的常用工具。其解析了三向握手,因此一般不会引发入侵检测警报。TCP连接扫描通过每个端口并记录所有端口,从而使其能够解析三向握手。然而,其非常缓慢。

SYN(隐形)扫描

SYN扫描,也称为半端口扫描,旨在比传统TCP扫描更快地验证端口的漏洞。SYN扫描通过SYN-ACK数据包等待接收方确认,而不是完成整个握手过程。

这使得其比TCP连接扫描快得多,但更容易受到入侵检测系统的攻击。未打开的端口将发送RST信号,而不是SYN-ACK数据包。

UDP扫描

由于UDP不是面向连接的,因此很难确定UDP端口是否打开。UDP扫描需要依赖于不一定到达的ACK信号。然而,它仍然是一个重要的安全评估工具,但确定性仍然不如TCP扫描。

全面的扫描选项和配置

Nmap中可以应用的扫描选项数量几乎无法计算。Nmap在扫描端口的方式、内容和时间方面提供了很大的灵活性。

下面罗列出一些扫描选项:

nmap-sS-Pn-sV--version-all-O-p 1-65535<some-target>

-sS:执行SYN扫描(隐形)。 -Pn:跳过主机发现(假设目标已启动)。 -sV--version-all:尝试识别服务版本。 -O:尝试操作系统检测。 -p 1-65535:扫描所有端口(1到65,535)。

nmap-p--T4-A-v<some-target>

-p-:扫描所有65,535个TCP端口。 -T4:设置激进(快速)扫描的计时模板。 -A:启用操作系统检测、版本检测、脚本扫描和traceroute。 -v:启用详细结果的详细输出。

nmap-p--sS-sU-T4-A-v<some-target>

-sS:执行SYN扫描(TCP)以进行端口扫描。 -sU:除了TCP之外,还包括UDP端口扫描。 -T4:激进的计时模板,可加快扫描速度。 -A:启用操作系统检测、版本检测、脚本扫描和路由跟踪。 -v:详细输出的详细结果。

如何解释端口扫描结果?

了解开放、关闭和过滤端口

分析结果时要记住的一件事是,永远不应该打开不知道的端口。只有具有特定用途的端口才能开放通信。过滤端口是对扫描完全没有响应的端口。当防火墙阻止端口,或某些其他网络配置阻止有效响应时,可能会发生这种情况。

基于扫描结果分析潜在安全风险

开放且不受监管的端口是IT领域最大的攻击媒介之一。在分析安全结果时,确定哪些端口是开放的以及哪些服务正在使用该端口非常重要。

例如,如果端口668使用Telnet,且没有人知道原因,那么这就是一个需要解决的严重问题。黑客可能会通过telnet窃取该端口上的数据。这只是一个示例,但理解和可视化结果对于增强和维持适当的安全态势非常重要。

访谈

更多做行业赋能者 HID迎接数字化浪潮新机遇 破解新挑战

今年3月份,全球可信身份解决方案提供商HID发布了最新的《安防行业现状报告》(以下简称“报告”),该报告…

数字化浪潮下,安防厂商如何满足行业客户的定制化需求?

回顾近两年,受疫情因素影响,包括安防在内的诸多行业领域都遭受了来自市场 “不确定性”因素的冲击,市场…

博思高邓绍昌:乘产品创新及客户服务之舟,在市场变革中逆风飞扬

11月24日,由慧聪物联网、慧聪安防网、慧聪电子网主办的2022(第十九届)中国物联网产业大会暨品牌盛会,在深…